Une menace bien réelle

Au cours des deux dernières années, les attaques par logiciels de rançons ont ciblé les entreprises, les gouvernements, les municipalités, les soins de santé, le secteur des services financiers et de l’assurance et bien d’autres. Elles sont devenues des événements courants. Leur portée est grandissante et les impacts s’étendent à d’importants dommages à la réputation, la perte de productivité, des répercussions juridiques, des frais de récupération et des dommages aux infrastructures et aux opérations.

Plusieurs entreprises sont prêtes à payer jusqu’à des millions de dollars pour rétablir rapidement leur fonctionnement. De nombreuses victimes canadiennes continuent donc de céder aux demandes de rançon en raison des coûts élevés, notamment de perte de revenus d’affaires, des risques de vols d’information, des coûts de reconstruction de leur réseau et autres conséquences du refus de paiement.

Entre-temps, la pandémie de coronavirus a rendu les Canadiens encore plus dépendants face au Cyberespace et aux infrastructures numériques. Le basculement rapide vers le télétravail, les services connectés et plusieurs applications basées sur le Cloud public ont ajouté au poids des différents enjeux de sécurité rencontrés.

Vos données et vos systèmes d’entreprise sont-ils suffisamment protégés?

Lors d’une attaque Ransomware, on estime qu’en moyenne les pirates ont pénétré votre réseau depuis environ 200 jours, et ce, avant même de déclencher l’encryption de vos données. Un temps précieux qui souvent leur a permis de comprendre les ramifications de votre réseau et d’étendre leur attaque à vos mesures de protection telles que les sauvegardes et votre site de relève.

Ces attaques deviennent de plus en plus sophistiquées et leur cible sont non seulement vos données, mais aussi vos sauvegardes! Les pirates ont bien compris que c’est là votre principal moyen de récupération et l’avenue pour ne pas avoir à payer la rançon. C’est pourquoi la protection de vos sauvegardes est si importante, voir aussi importante que vos données de production. Elles constituent en fait le dernier moyen de récupération en cas d’encryptions de vos données.

Pourquoi l’approche de sécurité actuelle fait défaut?

- Les stations de travail des utilisateurs sont rarement équipées de solutions de protection performantes, qui soient « à jour » et complètes

- Les fonctions de sécurité de base (ex. sécurité Windows) sont souvent désactivées

- Les accès à distance au réseau de l’entreprise (ex. connexions VPN, RDP) présentent d’importantes vulnérabilités si elles ne sont pas corrigées

- Rares sont les organisations qui ont mis en place des services efficaces de surveillance de la sécurité et de détection d’intrusion

- Les données placées sur les serveurs et les systèmes de fichiers sont rarement cryptées

- Les infrastructures de sauvegarde connectées au réseau deviennent elles-mêmes des cibles prioritaires pour les pirates.

- La réplication des données vers un 2e site (ex. site de relève), s’il n’est pas protégé, risque d’étendre et d’accélérer la propagation de l’attaque

- Le processus de recouvrement des données, à partir de rubans, peut prendre des semaines alors que les pertes financières d’une attaque s’accumulent chaque jour.

- Aucun mécanisme de détection des changements à vos environnements

- Les plans offerts de cyber-assurances sont hautement complexes et ne couvrent qu’une infime partie des pertes potentielles.

Urgent besoin de revoir l’approche actuelle. Besoin de solutions innovatrices et surtout, de prochaine génération

La mise en place d’une stratégie de protection contre les attaques Ransomware nécessite un examen à 360 degrés de votre environnement ainsi que de vos pratiques. C’est d’ailleurs le type de services que peut offrir notre groupe spécialisé en Cybersécurité chez Converge. L’aspect sur lequel nous souhaitons toutefois nous concentrer aujourd’hui est celui des mécanismes de sauvegarde et de recouvrement, soit le dernier ressort pour protéger vos données contre les pirates.

Face à la complexité et au degré croissant de sophistication des attaques, la protection des données est souvent l’élément que nous jugeons le plus urgent à actualiser chez nos clients. Particulièrement si ceux-ci ont des doutes sur l’efficacité de leurs sauvegardes actuelles.

Les organisations utilisent en général une approche « multi-couches » ou « multi-tiers », ce qui en principe est très bien. Le défi est que trop souvent, les sauvegardes sont devenues l’enfant pauvre de leur infrastructure et n’ont pas été actualisées depuis plusieurs années. Cela en fait des cibles prioritaires pour les pirates. En parallèle, plusieurs changements se sont opérés et sont venus transformer la gestion des données au sein des entreprises.

Quelques exemples :

- Protection des données des employés en télétravail

- Sécurité des données sensibles placées sur le Cloud

- Nouvelle réalité hybride, multi-clouds, multi-sites

- Initiatives de modernisation des applications

- Projets de développement en mode Agile, Dev/Ops

- Intégration des technologies des conteneurs (Kubernetes)

- Adaptation aux nouvelles plateformes Cloud, aux services natifs

L’utilisation de plateformes de protection de données de prochaine génération, par exemple, Cohesity, PureStorage, ou de services Cloud (IaaS) viennent introduire au sein de votre environnement une série d’innovations. La principale est littéralement la gestion assistée par le logiciel, qui vient outiller, simplifier et automatiser la protection de vos données.

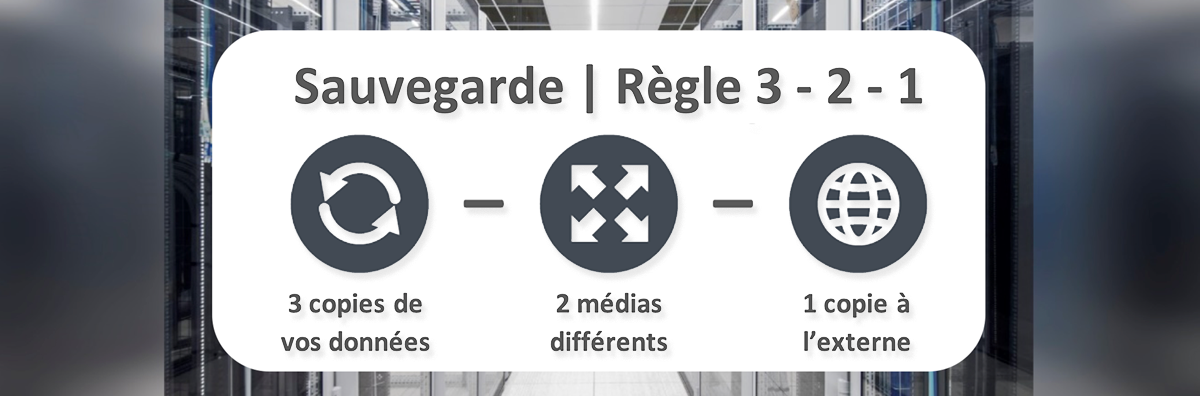

Principes de la règle « 3-2-1 »

Parmi les meilleures pratiques des entreprises dans le domaine du stockage et de la protection des données, on parle souvent de la règle « 3-2-1 ».

- Toujours avoir trois (3) copies des données de l’entreprise

- Deux (2) copies des données maintenues sur site, sur deux médias différents. L’une sur une unité de stockage primaire (ex. Système de disques) et l’autre, sur une unité tel qu’un « appliance spécialisé »

- Ensuite, de placer une (1) copie des données répliquées hors site, sur une autre unité tel qu’un appliance spécialisé, sur une librairie à ruban ou encore sur le Cloud public

- Le choix de l’architecture de la solution et le mix des moyens et technologies utilisées varieront selon vos objectifs RPO, RTO ou autres obligations de l’entreprise.

L’avantage qu’apporte la « gestion assistée par le logiciel » est que l’on peut qualifier et regrouper les données en fonction de politiques d’entreprises. Des règles et des politiques qui se voient ensuite imbriquées dans le logiciel, en fonction de la valeur des données, du niveau d’importance, des pratiques de conservation et des obligations légales de l’entreprise, des niveaux de performance, de disponibilité ou de sécurité qui sont requis. On se sert ensuite de l’intelligence logicielle pour adapter ces stratégies de protection, automatiser le déplacement ou encore pour isoler les données sur votre infrastructure ou sur le Cloud. C’est ainsi que l’on peut notamment bâtir des solutions de Voûtes de cyber-recouvrement afin de lutter contre les attaques de type Ransomware.

Autres avantages:

- Protection des données de sauvegarde avec un système d’exploitation immuable

- Avoir plusieurs copies des sauvegardes permet d’en faire l’analyse et de détecter les possibles anomalies

- Permet de faire ces analyses sans avoir recours à l’infrastructure des données de production qui souvent offre une plage très limitée

- Établir un ensemble de processus automatisés d’identification de ces anomalies si des comportements ou des changements anormaux sont observés

Voyez la 2e partie de l’article : Attaques Ransomware – Les principes d’une voûte de Cyber-recouvrement

Prochaine étape

Selon l’étape où se situe votre équipe dans sa démarche, sachez que les membres de notre groupe de services professionnels peuvent vous aider. En commençant par poser les bonnes questions et en vous guidant une étape à la fois vers une stratégie de protection adaptée.

Questions

N’hésitez pas à nous envoyer vos questions ou vos commentaires. C’est toujours un plaisir de pouvoir discuter avec vous de pistes de solutions potentielles.

Pour mieux comprendre nos services et comment PCD peut vous aider, visitez la section Protection des données sur notre site.

Jimmy Grondin

Architecte, Solutions de stockage et protection des données

PCD Solutions, membre du groupe Converge

Courriel: jgrondin@pcdsolutions.com