Dans les 6 derniers mois seulement, on a découvert plus de 715 vulnérabilités au niveau des systèmes d’accès à distance, des approches de connexion par VPN, des services RDP accessibles en ligne, souvent sans aucune authentification sur la couche réseau (NLA), et finalement en raison de l’utilisation croissante d’applications web pour se connecter à certains des systèmes critiques de l’entreprise.

On observe une augmentation de la cybercriminalité à la fois en termes de nombre d’incidents, d’importance, de niveau de sophistication et d’impact financier. Les acteurs derrière ces attaques, tout comme leurs techniques continuent d’évoluer très rapidement.

Les entreprises et les organisations publiques du Québec se voient plus que jamais confrontées face à de nouvelles formes de cyberattaques

Voici un portrait des faits :

- On estime qu’en Amérique du Nord, une attaque survient maintenant toutes les 39 secondes, représentant 2244 attaques par jour1

- 92% des organisations sondées avouent ne pas avoir en place des mécanismes adéquats pour la détection de ces menaces1

- Dans 88% des cas d’intrusion, on démontre qu’en moins de 12 h, un pirate a réussi à pénétrer sur le réseau, prendre en contrôle différents systèmes et y extraire des données ciblées3.

- 71% des attaques répertoriées pour l’Amérique du Nord ont pour motivation l’extorsion financière4

- Même si la majorité des attaques s’en prennent aux grandes entreprises, on dénote qu’en 2020, 43% ont également touché des petites et moyennes entreprises4

- L’augmentation du nombre d’attaques Ransomware reportées en 2020 auprès d’entreprises et d’organisations publiques canadiennes fut de 4000%5

- Près de 70% de ces entreprises n’étaient pas préparées et ont été ainsi contraintes à payer une rançon afin de retrouver l’accès à leurs données.5

Source1: USA Security Magazine

Source2 : Verizon 2019 Security study

Source3: CRN

Source4: Accenture 2019

Source5: Canada’s National Observer

Qu’est-ce qu’une attaque par Ransomware?

On parle en général de RansomLockers et de CryptoLockers qui sont des formes de cyberattaques par rançongiciel (Ransomware) et qui ciblent les données de votre organisation. Ce type de programme malveillant (Malware) peut également être appelé Cryptovirus ou Crypto-cheval de Troie. Ils sont souvent transmis par le biais de pièces jointes par la messagerie électronique, de programmes ou de sites web infectés ou encore, d’intrusions directement sur le réseau. Ils infectent en général un poste de travail et cherchent ensuite à remonter vers le réseau de l’entreprise pour élargir la portée de l’attaque.

Souvent par le biais d’un capteur de frappes (Keylogger), les pirates recherchent les accès administrateur afin de pénétrer sur le réseau, de prendre en charge les contrôleurs de domaines puis les environnements serveurs et services de fichiers. Ils utilisent ensuite une attaque par technologies de cryptage pour condamner l’accès à vos données, vos documents et fichiers, les rendant ainsi inutilisables sans la clé de décryptage. Aujourd’hui, ces attaques vont même jusqu’à s’étendre et à compromettre l’intégrité de vos systèmes de sauvegarde et votre infrastructure de relève, car les pirates ont bien compris que ce sont là vos seules options de recouvrement.

Cette propagation des attaques par Ransomware n’est pas prendre à la légère. Elles ont le potentiel de paralyser l’ensemble des opérations de votre entreprise dans ses échanges électroniques avec vos employés, vos clients et vos partenaires d’affaires.

Les pirates exigent généralement le paiement d’une rançon ($), pouvant rapidement atteindre plusieurs milliers de dollars, afin de vous permettre de retrouver l’accès à vos données. Les attaques récentes pratiquent même la double extorsion : soit le paiement d’une rançon pour déchiffrer les données, mais aussi pour éviter la divulgation de données sensibles et ainsi causer atteinte à la réputation de votre entreprise.

Il n’y a malheureusement pas d’outil ou de technologie assez puissants qui puissent aujourd’hui permettre de débloquer l’accès à ces données cryptées. Les attaques Ransomware sont donc devenues très lucratives, elles se sont multipliées et elles sont aujourd’hui contrôlées par différents acteurs du crime organisé.

Si vous vous croyez à l’abri parce que votre entreprise utilise des MAC, des postes sous Linux plutôt que Windows ou encore, des tablettes et des téléphones intelligents, sachez que les Cryptovirus s’attaquent à tous les types d’appareils.

Devrait-on accepter de payer la rançon?

La portée et l’impact d’une attaque Ransomware varient en fonction du profil de chaque organisation. On s’entend toutefois sur les bases de l’exercice de mesure du risque et de l’évaluation des coûts pour l’entreprise.

Il est intéressant d’observer que même si la pratique recommandée par les autorités et les experts du domaine de la sécurité est de ne jamais accepter de payer la rançon, on dénote que 70% des organisations l’ont fait, se voyant dépourvues de toute autre option une fois l’attaque déclenchée. Il faut aussi savoir qu’à la moindre intention de paiement, commence alors un processus de négociation entre les partis, ce qui peut doubler, voire quintupler la mise. Payer la rançon est aussi un gage que d’autres tentatives d’attaques suivront, et ce de façon continue. Il faut donc rapidement réfléchir à mettre en place des mesures de protection qui soient permanentes et efficaces.

Ici l’exemple d’une moyenne entreprise :

Quel est le rôle des autorités VS. celui des entreprises dans tout cela?

Même si le gouvernement travaille à la sensibilisation des entreprises afin de mettre en place des moyens de protection, plusieurs vous diront que les directives restent vagues. Au Québec, le projet de loi P-64 déposé par le gouvernement du Québec est plutôt controversé, mais reste un précurseur afin d’établir un ensemble de recommandations et d’obligations pour les entreprises et les organismes publics dans le but de protéger les données personnelles des citoyens. Il aura pour impact d’augmenter la pression sur la mise en place de mesures de sécurité préventives.

Avec tout l’argent et les efforts investis dans le virage numérique de l’État, tout comme dans le secteur privé, on peut également s’attendre à de nouvelles normes et réglementations canadiennes dans un proche avenir. D’ici là, plusieurs entreprises ont déjà enclenché le pas en mettant en place différentes solutions inspirées des principes de Cyber-résilience, soit aux États-Unis ou en Europe. (FFIEC, GDPR, HHS HIPAA Guidance, Sheltered Harbour, FBI Cyber Defense Best Practices)

Dans tous les cas, la responsabilité finale de protection des données restera celle des organisations. On observe encore beaucoup de confusion quant aux moyens de protection recommandés. Avant même d’orienter le choix des moyens ou des technologies vers les solutions qui seront utilisées, il faut d’abord et avant tout établir, les besoins, les obligations et la stratégie de protection de l’organisation.

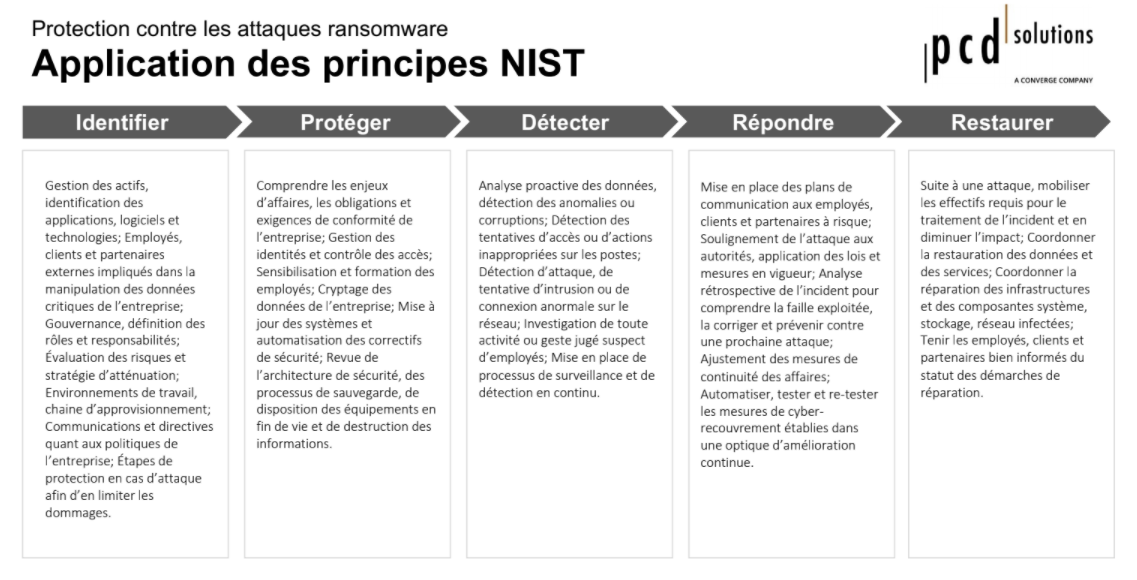

Exemple d’exercice d’un plan de protection contre les attaques Ransomware, selon les principes NIST.

Cette réflexion interne va ensuite permettre d’orienter l’organisation vers une approche de solution qui soit réaliste, pragmatique et adaptée. Nous-mêmes, en tant que fournisseur dans ce type de projets avons eu à circonscrire nos capacités d’interventions et à compléter notre approche en travaillant de pair avec certains partenaires, notamment au sein de la famille Converge, qui viennent ainsi compléter nos expertises.

Dans nos propres créneaux, soit les infrastructures TI, centres de données, solutions de protection des données et plus récemment le Cloud, nous constatons que les approches de sauvegarde et de relève traditionnelles sont des outils, mais ne suffisent plus à assurer la protection en cas d’attaques. Les solutions de prochaine génération proposées comportent aujourd’hui un ensemble de services visant la sensibilisation des utilisateurs, des technologies avancées détection sur les postes, les systèmes et le réseau de l’entreprise, la création de Voûtes de cyber-recouvrement et de Cyber-Résilience qui sont entièrement déconnectées (air-gap) du réseau. Également, on utilise les principes de virtualisation de réseau et de microsegmentation pour favoriser le déploiement d’une protection distribuée (gérée à travers le logiciel) pour l’isolement des systèmes et limiter la portée des possibles attaques. Ce sera d’ailleurs les sujets de nos prochains articles :

Voûtes de cyber-recouvrement

L’approche de solution StoreOnce® par HPE

L’approche de solution FlashRecover® par PureStorage et Cohesity

L’approche de solution CyberRecovery Vault® de Dell EMC

Isolation et microsegmentation du réseau

VMware NSX-T et la microsegmentation

Questions

N’hésitez pas à nous envoyer vos questions ou vos commentaires. Contactez-nous. (info@pcdsolutions.com)

Olivier Ménard PMP®

Directeur des opérations, Services-conseils

PCD Solutions, A Converge Company