Quand on regarde le nombre d’organisations qui se sont vues forcées à payer une rançon, il est évident que les moyens de protection actuels ne sont pas à la hauteur. Lors d’une attaque, on estime qu’en moyenne les pirates ont pénétré votre réseau depuis environ 200 jours et ce, avant même de déclencher l’encryption de vos données. Un temps précieux qui souvent leur a permis de comprendre les ramifications de votre réseau et surtout, d’attaquer vos mesures de protection telles que sauvegardes et site de recouvrement.

L’approche traditionnelle fait défaut sur plusieurs plans :

- Les stations de travail des utilisateurs sont rarement équipées de solutions de protection performantes, qui soient « à jour » et complètes

- Les fonctions de protection de base (ex. Windows) sont souvent désactivées

« par défaut » sur les postes de travail - Les accès à distance au réseau de l’entreprise (ex. VPN, RDP, etc) présentent d’importantes vulnérabilités souvent non-corrigées

- Rares sont les organisations qui ont mis en place des services connectés de surveillance de la sécurité et de détection préventive d’intrusion

- Les données placées sur les serveurs et les systèmes de fichiers sont rarement cryptées

- Les infrastructures de sauvegarde connectées au réseau deviennent elles-mêmes des cibles prioritaires pour les pirates.

- La réplication des données vers un 2e site (ex. site de relève) ne fait qu’accélérer la propagation du problème

- Le processus de recouvrement, à partir de rubans (tapes), peut prendre des semaines alors que les pertes financières liées à une attaque ransomware s’accumulent chaque jour.

- Les plans offerts de cyber-assurances sont hautement complexes et ne couvrent qu’une infime partie des pertes potentielles.

L’urgence de mettre en place de nouvelles façons de faire

Premièrement, il faut s’arrêter et mieux comprendre comment prennent forme et se propagent ces attaques. Être conscients que celles-ci sont constamment appelées à évoluer et qu’il faut donc une approche de protection qui soit globale et dynamique. Il faut accroitre la sensibilisation et la formation du personnel, revoir sur une base régulière les pratiques à risque qui souvent, mènent à propager l’attaque vers d’autres collègues, ou encore sur le réseau en étant mal préparés à gérer un tel incident.

Sur le plan technologique, certaines innovations dans le domaine de la sécurité viennent franchement aider à la détection, à l’isolation et l’automatisation des mécanismes de défense afin de limiter la portée des attaques. Elles viennent également accélérer le recouvrement des systèmes et des données.

En voici un excellent exemple :

Sur le plan de la protection des données, les organisations utilisent en général une approche que l’on appelle « stratégie multi-couches » ou « multi-tiers ». On qualifie les données de l’entreprise selon… la valeur des données, leur niveau d’importance (RTO / RPO), les politiques de l’entreprise, l’âge des données, les niveaux de performance, de disponibilité ou de sécurité requis ou leur coût. Puis, on se sert ensuite de la technologie et de politiques logicielles pour faciliter le déplacement des données sur les différentes « couches » de l’infrastructure. On parle en général de :

- Stockage primaire

- Stockage secondaire

- Protection sur rubans

- Cloud

Au minimum, on se sert de deux de ces couches. Les couches stockage primaire et secondaire résident souvent « sur site », à même le centre de données de l’entreprise. Ces données placées sur des technologies Flash ou sur disques visent à assurer un accès performant et un recouvrement rapide en cas de besoin.

Avec la quantité des données qui explosent et qui deviennent de plus en plus difficiles à gérer, plusieurs entreprises ont pris avantage d’unités de stockage secondaire. Celles-ci sont équipées de technologies de compression et de déduplication pour entreposer un maximum de données tout en consommant moins d’espaces de stockage. Malgré cela, les seuils de croissance observés forcent les équipes TI à devoir libérer ces « appliances spécialisés » de manière régulière en envoyant les données vers un média de stockage à plus long terme. Pour ce faire, certaines entreprises utilisent des librairies et systèmes à rubans (tapes), d’autres se servent aujourd’hui activement du Cloud.

Le défi est donc d’étendre correctement la gestion de la sécurité des données à chacune de ces couches dans une approche qui soit simple, cohérente et intégrée. Aussi, de le faire en s’assurant de répondre aux attentes des groupes d’affaires quant aux niveaux de services (SLA), au Recovery Point Objective (RPO) et au Recovery Time Objective (RTO) visés par l’organisation.

La règle 3-2-1

Beaucoup d’entreprises utilisent le principe de la règle « 3-2-1 » qui consiste à :

- Toujours avoir trois (3) copies de ses données

- Deux (2) copies des données maintenues sur site, sur deux médias différents. L’une sur une unité de stockage primaire (ex. Systèmes de disques Dell EMC PowerMax, PowerStore, PowerScale (NAS) ou solution HCI Dell VxRail+vSAN) et l’autre, sur une unité tel qu’un « appliance spécialisé » de déduplication (ex. Dell EMC PowerProtect).

- Ensuite, de placer une (1) copie des données répliquées hors site, sur une autre unité tel qu’un appliance (ex. Dell PowerProtect), sur une librairie à ruban ou sur le Cloud (ex. Azure, AWS) selon les RPO et RTO visés.

Dell EMC PowerProtect / Cyber Recovery Solution

Les principes d’une voûte de cyber-recouvrement

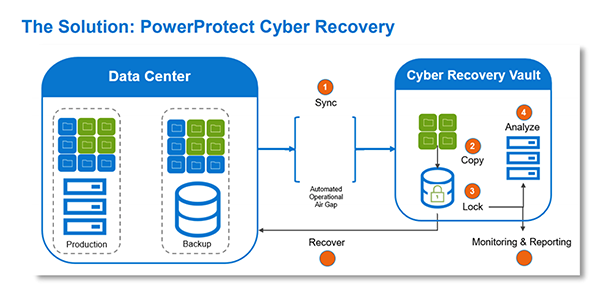

À la différence d’une infrastructure sauvegarde ou d’un site de relève complet, la voûte Dell EMC Power Protect Cyber Recovery est une solution spécifiquement axée sur la protection des données essentielles et leur recouvrement en cas d’une cyber-attaque.

- On identifie au préalable les ensembles de données et données de configuration-systèmes les plus critiques pour l’entreprise

- Ces données critiques sont placées de façon isolée dans une voûte électronique, en dehors de l’ensemble du réseau, sans aucun lien IP externe vers cette voûte

- On se sert de politiques logicielles automatisées qui voient à crypter et à synchroniser les données une fois par jour par voie de réplication, en coupant la liaison entre chaque séquence (AIR GAP)

- La cible du logiciel de sauvegarde gère la réplication ainsi qu’un processus continu d’analyse de la sécurité et de l’intégrité des données au repos.

- Ces données placées à l’externe dans la voûte sont cryptées. Gérées au travers de comptes d’accès distincts d’officiers autorisés et désignés par l’entreprise

- On garde également la copie des « images gold » des principaux systèmes de l’entreprise et des codes sources exécutables des applications jugées les plus critiques afin de pouvoir accélérer leur récupération

Les différents principes appliqués dans la création d’une voûte de cyber-recouvrement s’inspirent de l’approche « Sheltered Harbor ». Cette dernière se compose d’un ensemble de règles et de pratiques de sécurité éprouvées et modernes qui visent à garantir la confiance dans l’intégrité des systèmes financiers aux États-Unis et à travers le monde. Les solutions de voûtes de cyber-recouvrement déployées au Canada par nos gouvernements, plusieurs institutions et entreprises du secteur privé s’en inspirent.

Lien vers la Brochure interactive de la solution Dell EMC Cyber Recovery:

Contrer les attaques grâce à la solution Dell Cyber Recovery

Dell cherche à aider les entreprises à minimiser leurs risques en proposant une solution simple et intégrée de bout en bout. La solution Dell EMC Power Protect Cyber Recovery s’intègre à votre architecture d’entreprise comme technologie de stockage secondaire. Elle se positionne entre vos systèmes de stockage primaire et les intégrations avec vos logiciels de prise de copies, vos systèmes de librairies à rubans (si applicable) ou les services d’un fournisseur Cloud tel qu’ AWS ou Azure pour la rétention de vos données à long terme.

À la fois éprouvée, moderne et intelligente, la solution PowerProtect Cyber Recovery est complètement agnostique du manufacturier de stockage primaire ou des logiciels de sauvegarde en place. Elle permet d’automatiser les workflows pour protéger et isoler les données stratégiques. Elle permet d’identifier les activités suspectes et d’accélérer la récupération des données afin de vous permettre de reprendre rapidement vos activités normales. Parmi les fonctionnalités clés de la solution :

- Des flux de travail automatisés suivant des règles prédéfinies afin de déplacer en toute sécurité les données stratégiques vers la voûte isolée.

- Des ratios de déduplication des données pouvant aller jusqu’à 72 :1

- Un tableau de bord à la fois intuitif et puissant qui vous donne la possibilité de créer des règles de protection en moins de 5 étapes

- L’isolement automatisé des données des systèmes critiques de mission en se basant sur vos propres règles de gouvernance des données

- L’analytique CyberSense qui permet la surveillance et le suivi en temps réel des menaces potentielles à l’intégrité de vos données

- Des outils d’analyse et de détection puissant pour diagnostiquer et corriger les failles en mode continu

- Les intégrations nécessaires avec plusieurs outils et logiciels de tierces partis impliqués dans la protection des données pour différentes plateformes

En utilisant la solution Dell PowerProtect Cyber Recovery, les données sont stockées, cryptées par un algorithme intelligent et deviennent ainsi immuables et immunisées contre toute forme d’attaques Ransomware. On utilise ainsi la technologie Dell Cyber Recovery, selon différents scénarios d’architecture à 1, 2 ou plusieurs sites ROBO pour mettre en place les principes d’une voûte de cyber-recouvrement et s’assurer d’un niveau de protection optimal. Les différentes variantes de la solution incluent à la fois des solutions en mode local, ou des scénarios Cloud avantageux.

Vidéo d’introduction sur la solution Dell EMC Cyber Recovery

Meilleures pratiques de protection contre les attaques Ransomware

Bien évidemment, le volet présenté de protection des données et de mise en place d’une voûte de cyber-recouvrement n’est qu’un seul aspect dans la lutte contre les attaques ransomware. Plusieurs autres éléments de solution entrent en ligne de compte et sont aussi importants à évaluer.

En voici quelques-uns :

- Voir à l’application systématique et automatisée des correctifs logiciels disponibles pour les vulnérabilités connues du côté des postes clients, du réseau et des environnements serveurs6

- S’assurer que les postes clients de l’entreprise soient protégés efficacement contre les ransomware et autres malwares (ex. suite de protection VMware CarbonBlack)

- Évaluer la possibilité de virtualiser vos postes de travail pour centraliser la gestion de vos données et le contrôle de la sécurité des postes depuis votre centre de données (ex. solution VDI VMware Horizon)

- Mettre en place une solution de pare-feux intelligents d’entreprise avec services gérés de détection d’intrusion (ex. Palo Alto Networks)

- Faire régulièrement une revue des possibles failles de sécurité avec les membres de votre équipe TI interne

- Utiliser une approche de segmentation du réseau (microsegmentation), et d’isolation des sous-réseaux afin de limiter la portée d’une attaque6

(ex. VMware NSX-T) - S’assurer de corriger les vulnérabilités telles que « Zerologon »qui peuvent accélérer la prise de contrôle du domaine Active Directory si les correctifs ne sont pas appliqués6

- Revoir l’infrastructure Active Directory afin qu’elle soit solidement protégée et pensée de manière robuste, en tiers distincts selon la criticité des rôles6

- S’assurer que des sauvegardes de vos données sont prises quotidiennement, idéalement selon les principes de la règle 3-2-1

- Qu’une copie de ces données soit cryptée et placée dans une voûte externe de cyber-recouvrement, déconnectée du réseau de l’entreprise

- Procéder régulièrement à des exercices de tests des processus de recouvrement des données et des systèmes (au moins 4x / année)6

- Continuer à faire évoluer et à mettre à jour vos pratiques de sécurité en fonction de l’analyse des tendances et de l’évolution de la nature des attaques6

Source 6: CISA – https://www.cisa.gov/publication/ransomware-guide

Prochaine étape

Selon où se situe votre équipe dans sa démarche, sachez que les membres de notre groupe de services professionnels peuvent vous aider. En commençant par poser les bonnes questions et en vous guidant une étape à la fois. Nous pouvons vous apporter conseil et vous appuyer pour rapidement pour mettre en place une stratégie de protection adaptée à votre organisation.

Questions

N’hésitez pas à nous envoyer vos questions ou vos commentaires. Contactez-nous. (info@pcdsolutions.com)

Au plaisir de pouvoir discuter avec vous des solutions de protection possibles.

Jimmy Grondin

Architecte de solutions, Protection des données

PCD Solutions, membre du groupe Converge